ISO27017管理策解説(クラウドサービスカスタマ)6

ここでは、ISO27017管理策の解説をしていきます。

今回は、『6.3.1 クラウドコンピューティング環境における役割及び責任の共有及び分担』~『12.4.5 クラウドサービスの監視』まで解説します。

目次

※ ご覧になりたい項目をクリックすることで、該当のセクションにジャンプできます。

6.3.1 クラウドコンピューティング環境における役割及び責任の共有及び分担

管理策6.1.1では、クラウドサービスの利用者と提供者との間で、責任の割当てを明確にしてきました。この管理策では、2つの組織で2分した責任を、各組織の中でも配分することが求められています。

例えば、クラウドサービス内のデータのバックアップの責任が、利用規約によって、明確にサービス利用者側に割当てられたとしましょう。ここまでは、6.1.1で実施すべき内容です。ここから、利用者側は、自社の責任を認識すると同時に、「ではバックアップは、実際には、社内の誰がやるのか」といった内容を、組織内の担当者に、実際に振り分けていく必要があります。

ただ振り分けるだけでなく、振り分けられた役割(今回の例では「バックアップの実施」)が確実に実施できるように、手順書や方針を別途作成する必要もあるでしょう。このような、各個人への役割の割り振りと、手順書など必要な文書の追加が、この管理策では求められています。

実際は、新たな役職を作ることはないと思いますが、クラウドサービスの利用に責任を持つ人はだれなのか(多くの場合は、CTOや、システム部の部長、開発チームリーダーが該当すると思います)を明確にしておくことは、最低限必要でしょう。

8.1.5 クラウドサービスカスタマの資産の除去

クラウドサービスを選定するときに、「クラウドサービスの利用をやめて退会する時」のことを、わざわざ考える人は少ないのでは無いでしょうか。しかし、この管理策では、そんな「サービスを退会するとき」に、セキュリティ的に安全に退会することが可能かどうかを確認しましょう、ということを求めています。

キーワードは「返却」と「除去」の2つです。まず、とある理由から、今使っているサービスを退会して、別のサービスに乗り換えることを考えてみましょう。その時、サービスの画面から、自社が預けたデータを一括ダウンロードできる機能がないと、移行が困難になります。わざわざクラウドサービス上のコンテンツを1つ1つコピペしたり、専用のデータ取り出しツールを1から作成するのは、とても手間がかかる作業です。そのような事態を防ぐために、あらかじめサービス終了、もしくは任意のタイミングで「データが適切に返却されるか」を確認しておく必要があります。

次に「除去」です。クラウドに関わらず、情報漏えいの事件が発生したときに、その漏えいデータの中に「既に退会した過去のユーザーのデータ」が含まれていることは珍しくありません。利用者は退会処理を行い、預けたデータは全部消えている!と思いこんでいても、実際クラウドサービスのデータベースやログの中には、データが残り続けていることも考えられます。このような事態を避けるためには、あらかじめサービス提供者に対して「退会したときにデータは完全に削除されるか否か」を確認しておくことが必要です。

9.5.2 仮想マシンの要塞化

この管理策は、主にIaaSを利用するときに問題になってきます。IaaSの場合は、管理策6.1.1で、利用者の責任として、仮想サーバのセキュリティ対策が割当てられる場合が多いです。この管理策は、一言でいうと、その割当てられた仮想サーバのセキュリティをしっかりしましょう、という内容です。

しかし、いざ改めて、仮想サーバのセキュリティをしっかりしましょう、と言われても、一体どこまでやれば良いのか、と言うのは難しい問題です。規格を見てみると、ポート制限、プロトコル制限、サービス制限、マルウェア対策、ログ取得の5つの対策の具体例が紹介されています。曖昧な規格にしては珍しく、具体的な対策が紹介されていますので、この5つぐらいは確実に実施しておきたいところです。

ところで、IaaSによっては、サーバの推奨設定情報を公開している場合もあります。また「~のサーバ設定を無効にしてしまうと、適切なメンテナンスが実施されません」といった注意も見かけます。自社所有の物理サーバと同じ感覚で要塞化をしていると、この辺りがおろそかになってしまう可能性がありますので、事前に公開されている情報を、しっかり確認しておく必要があります。

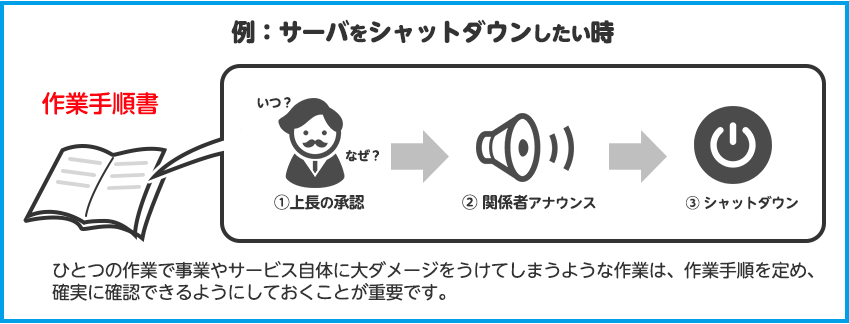

12.1.5 実務管理者の運用のセキュリティ

クラウドサービスは拡張が容易で非常に便利な半面、ボタン1つで全サーバをシャットダウンしたり、ボタン1つでデータをすべて削除したりするような、使い方を間違えると大ダメージを受ける可能性のある機能が存在するケースが多いです。この管理策では、このような「操作を失敗すると業務に大きなダメージを与える」操作は、手順化し、手順書を作成しましょう、ということを求めています。規格の中には、幾つかの具体例が掲載されています。例えば、仮想サーバを立ち上げるとき、シャットダウンする時、DBをリストアする時などです。

さらに、この管理策では、監督者の監視が必要な重要な操作は、そのことも手順書に含めておくことが求められています。簡単な例としては、サーバのシャットダウンの手順書の最初に「この操作を行う前には○○の許可を得ましょう」などの1文を追加しておくことです。これによって、適切な承認なく不正な操作が行われることを、未然に防ぐことが出来ます。

12.4.5 クラウドサービスの監視

この管理策は、シンプルに言うと「利用しているクラウドサービスに、自社が預けたデータが不正利用されていないかを監視できる機能があるか、確認しましょう」ということを意味しています。

基本的に、自社がクラウドサービスに預けたデータは、そのデータがクラウドサービス内でどう扱われているのか、利用者は知ることができません。そのため、自社のデータの閲覧ログや操作ログなどが取得され、それが自社にとっても利用可能かどうかを、クラウドサービス提供者に対して、あらかじめ確認しておく必要があります。

ログは取得しているが、利用者には公開されていないクラウドサービスも数多くありますので、注意が必要です。

また、ログの公開も、例えばクラウドサービスの機能の1つとして「ログ閲覧機能」があるケースもありますし、ログ取得を申請して、何営業日か後に送られてくるようなケースも考えられるでしょう。どのような手続きをすればログが閲覧できるのかを、確認しておく必要があるでしょう。

取得される企業様の状況によって変わりますので、まずはお気軽にご相談ください。